Corso - Red Teaming Active Directory for beginners

Area tematica

Livello

Active Directory, il cuore pulsante delle infrastrutture IT aziendali, è spesso il bersaglio principale degli aggressori, con il

corso Red Teaming Active Directory for beginners, ti immergerai in un ambiente pratico e dinamico, dove ogni giorno è una sfida diversa, non imparerai solo a proteggere i sistemi, ma contribuirai a costruire un futuro digitale più sicuro per tutti.

Utilizzerai tecniche di attacco per testare la robustezza dei sistemi, esplorando ogni possibile punto debole con l'obiettivo di rafforzare le difese.

La tua missione sarà quella di imparare ad anticipare le mosse dei threat actors, lavorando a stretto contatto con il Blue Team per migliorare le strategie di difesa e assicurare che i dati sensibili restino al sicuro. Sarai come un giocatore di scacchi che pensa sempre tre mosse avanti, trasformando ogni scoperta in un'opportunità di apprendimento e miglioramento.

Unisciti a noi in questa avventura avvincente e scopri l'emozione di essere un passo avanti nel mondo della cybersecurity!

Docenti

Descrizione del corso:

Accedi al primo corso interamente in italiano di Red Teaming Active Directory!

Non importa se appartieni al gruppo "redteam" o al "blueteam" questo corso è utile ad entrambi!

I moderni attacchi hanno spesso come obbiettivo Active Directory perchè è il cuore di un infrastruttura Windows, ma per poter difendere o attaccare un infrastruttura Active Directory bisogna conoscerne il funzionamento, le fondamenta e soprattutto le "misconfiguration" da evitare o da abusare.

Modulo 1

- Fondamenti di Windows Security: Access Token, DACL & SACL, SAM Database, Local Accounts, LM:NT Hash, NTLM Protocol & Authentication;

- Fondamenti di Active Directory: Introduzione di AD, Kerberos Protocol & Authentication, Domain Accounts, KDC, AS, TGT, TGS, ecc., introduzione di Powershell.

Modulo 2

- Active Directory Enumeration e Local Privilege Escalation: enumeration di informazioni di users, groups, group memberships, computers, user properties, trusts, ACLs etc., per mappare il percorso di attacco. Ricerca di local admin privileges nel dominio target utilizzando vari metodi. Abuso di derivative local admin privileges e tecniche di pivoting sulle altre macchine per effettuare privilege escalation nel dominio.

Modulo 3

- Lateral Movement, Domain Privilege Escalation, Dominance & Persistence: impara a trovare credenziali e sessioni di account di dominio con privilegi elevati, estraendo le loro credenziali e utilizzando gli attacchi di riutilizzo delle credenziali per effettuare privilege escalation, tutto questo utilizzando solo i protocolli integrati per fare pivoting. Capire la tecnica di Kerberoast e le sue varianti per effettuare privilege escalation. Abusare della funzionalità di Kerberos per creare persistenza con privilegi di DA. Creazione dei ticket per eseguire attacchi come Golden ticket e Silver ticket per le persistenze. Imparare attacchi come il DCSync modificando le ACLs dei domain objects, imparare come elevare i privilegi dal Domain Admin ad Enterprise Admin nella foresta padre abusando delle Trust keys e del krbtgt account, imparare ad abusare il DC Safe Mode Administrator per la persistenza. Utilizzare i meccanismi di protezione come AdminSDHolder per la persistenza. Utilizzare i database per fare code esecution attraverso le foreste. Sfruttare ADCS, LAPS e abuso di Oggetti Group Policy.

Modulo 4

- Defence & Monitoring, Architecture Change: imparare a utilizzare i log degli eventi quando c'è un attacco in esecuzione. Imparare ciò che è necessario cambiare nell'architettura in un'organizzazione per evitare gli attacchi. Discuteremo di Temporal group membership, ACL Auditing, LAPS, Selective Authentication, credential guard, device guard (WDAC), Protected Users Group, Applocker & Powershell CLM.

Modalità del corso:

- On-demand - 4 Moduli divisi in sotto sezioni per un totale di circa 14 ore di formazione

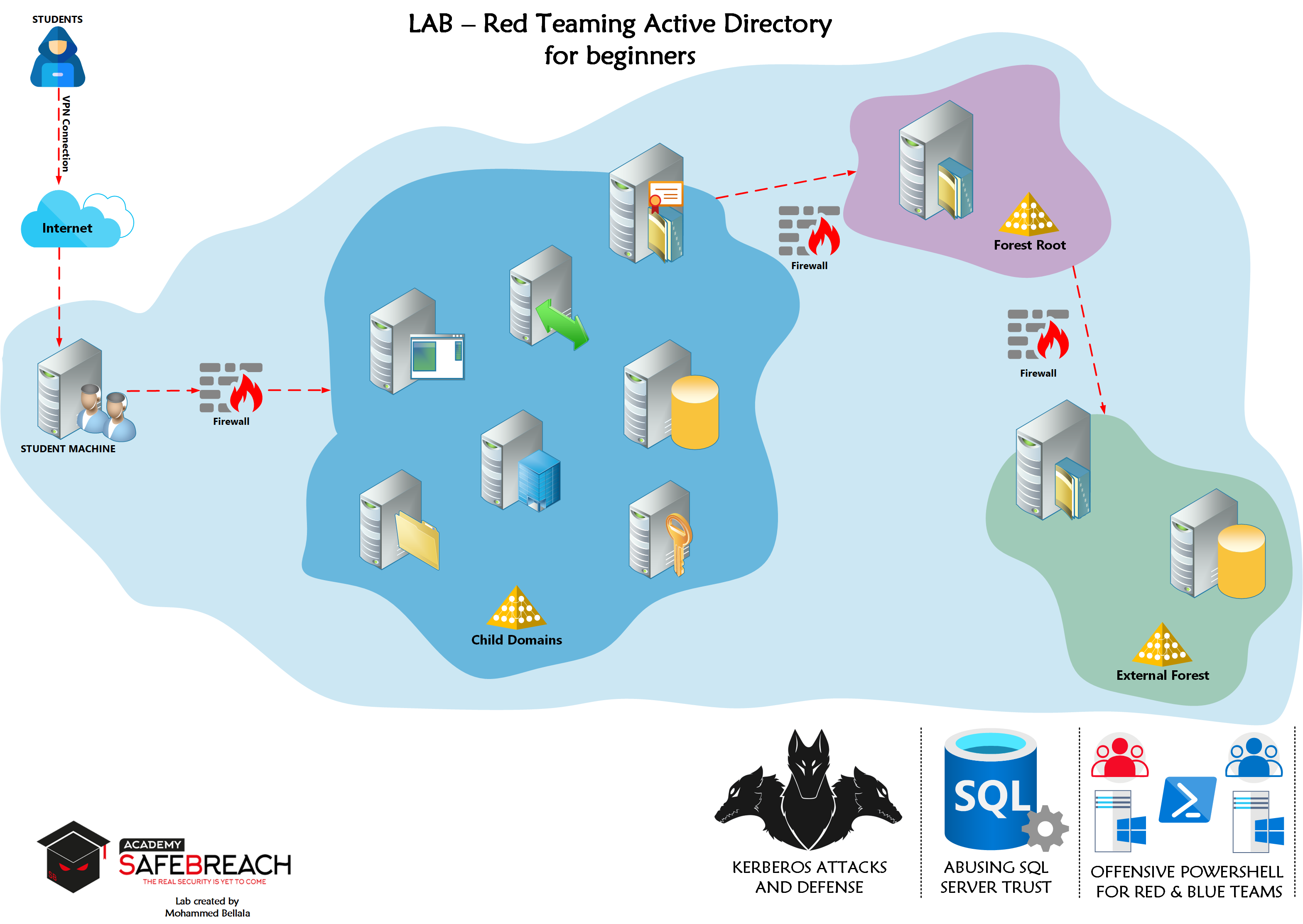

- Accesso per un mese al laboratorio dedicato attraverso una VPN

- Virtual Machine dedicata per ogni corsita con accesso RDP

- Laborarorio composto da 11 Virtual Machine basate su Windows Server 2019 fully patched (antimalware e firewall attivi).

- 22 Learning Objective da completare

- Livello: entry level stile CRTP

Cosa otterrai da questo corso:

🎖️Competenze su tecniche offensive e difensive in ambienti ActiveDirectory

💪 Miglioramento delle tue capacità pratiche con tools offensivi

👥 Network con altri professionisti del settore

☠️ Ore di torture nel risolvere i learning objectives dei laboratori

📜 Attestato di partecipazione

Prerequisiti:

- Comprensione di base di Windows Security & Active Directory

- Capacità di utilizzo di tools da riga di comando (powershell, cmd etc..)

La formazione del corso è valida per varie certificazioni in questo ambito come ad esempio la CRTP, CRTO, CRTS etc.

Non perdere questa opportunità per aumentare notevolmente le tue competenze teoriche e pratiche!

Argomenti

A chi è rivolto

Iscriviti a Corso - Red Teaming Active Directory for beginners

Mohammed Bellala

CyberSecurity Architect

Mohammed Bellala è un rinomato esperto di cybersecurity con oltre 20 anni di esperienza nel settore IT.

Ha collaborato con aziende leader a livello globale, aiutandole a proteggere i loro dati e infrastrutture critiche.

La sua passione per l'insegnamento lo ha portato a creare corsi che combinano teoria e pratica, offrendo agli studenti le competenze necessarie per affrontare le sfide della sicurezza informatica moderna.

Specialista infosec appassionato del settore Hacking e IT Security, è in possesso di numerose certificazioni tecniche tra cui:

CARTE, CRTE, eCTPXv2, CRTO, CARTP, CRTSv2, CESP-ADCS, eCCPT, CRTP, NSE4, MCSE, 3xMCSA e altre...

Ad oggi ricopre il ruolo di:

- CyberSecurity Architect presso MyVoice s.r.l

- Head of CyberSecurity Operations presso SafeBreach

- CyberSecurity Trainer presso SafeBreach Academy