Bootcamp - Red Teaming Hybrid Active Directory for advanced

Area tematica

Livello

Active Directory ed Entra ID sono oggi il perno della trasformazione digitale di molte aziende:

saperli compromettere - e proteggere - è una competenza cruciale per tutti i professionisti della cybersecurity,

non solo per i red teamer.

Con il bootcamp Red Teaming Hybrid Active Directory for advanced, entrerai in un laboratorio iper-realistico dove le difese moderne sono attive, i controlli sono configurati, e solo chi conosce a fondo le tecniche più avanzate potrà ottenere l'accesso.

Non affronterai solo esercizi teorici, ma metterai alla prova le tue capacità in ambienti dove sono presenti controlli di sicurezza moderni. Imparerai a eludere protezioni, muoverti lateralmente tra cloud e infrastrutture locali, sfruttare debolezze di configurazione e ottenere persistenza.

Il tutto attraverso tecniche realistiche, usate oggi tanto da red team professionisti quanto da attori reali delle minacce.

Accetta la sfida di operare in un ambiente ibrido e avanzato, dove ogni passo ti porterà a comprendere meglio le dinamiche di un mondo ostile.

Docenti

Descrizione del corso:

Che tu sia un Red Teamer, un analista SOC o un appassionato di CyberSecurity, questo corso è pensato per chi vuole davvero comprendere come si muovono gli attaccanti all'interno di ambienti ibridi complessi.

Le infrastrutture moderne non si limitano più al solo on-premise: Azure, Entra ID e le identità ibride rappresentano ormai il nuovo terreno di gioco. Per difendere o compromettere questi ambienti, però, non è sufficiente conoscere i concetti teorici. È fondamentale capire come gli attaccanti abusano delle funzionalità legittime,

eludono le difese avanzate e sfruttano configurazioni errate che possono compromettere l’intero dominio.

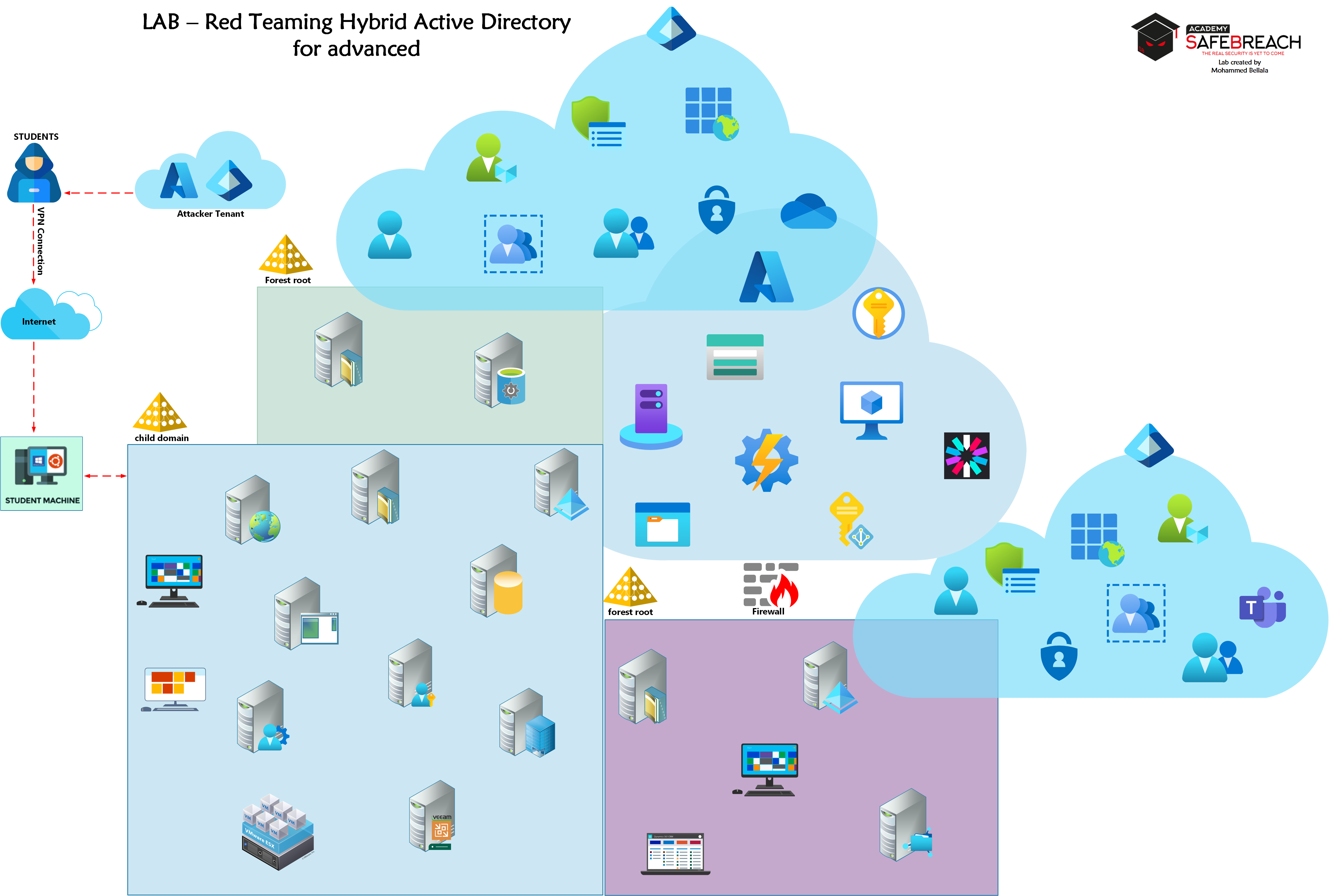

Un corso tecnico e interamente pratico in un ambiente ibrido reale: esercitati in una rete complessa che unisce foreste Active Directory, multipli tenant Entra ID, identità sincronizzate e risorse distribuite tra cloud e on-premise.

Il laboratorio riproduce uno scenario completo e fedele alla realtà, ideale per simulare attacchi avanzati, pivoting tra infrastrutture e spostamenti laterali tra infrastruttura locale e cloud, includendo l’utilizzo di un framework C2 reale per il command and control, lo stesso impiegato anche da threat actors in scenari offensivi concreti.

🔗 4 Catene di Attacco (Kill Chain): esplora diverse sequenze di compromissione e lateral movement tra sistemi Windows, dominio AD e risorse Azure, con la possibilità di risolvere il lab con approcci multipli.

Syllabus

I. Introduction, Discovery e Recon

- Azure Architecture: Fundamentals of its infrastructure.

- Introduction to Entra ID (ex Azure AD): roles, permissions and Azure binding.

- Authentication and authorization in Entra ID, including APIs and tokens (OAuth2, MS IDP and claims).

- Key concepts: Management Groups, Subscription, Resource Groups, ARM, Managed Identity.

- Microsoft Graph and its offensive use.

- OSINT and unauthenticated enumeration techniques on Azure tenants.

- Analysis of default permissions of Azure AD users.

II. Initial Access

- OPSEC and risks related to attacks such as password spraying in the cloud.

- Understanding Microsoft Graph APIs: low and high impact permissions.

- Phishing & Whailing abusing illicit consent grant to gain initial access via OAuth token

III. Enumeration

- Enumeration of users, groups, devices, roles and applications in Entra ID.

- Mapping of owned objects and potential attack paths.

- Use of official tools (AZ PowerShell and MG Module).

- Enumeration of Azure resources: VM, Key Vault, Blob, etc.

- Mapping of role assignments.

- Differences between AD on-prem vs Azure AD enumeration.

IV. Privilege Escalation and Lateral Movement

- LPE abuse via NTLM, UnPAC-the-hash, Pass-The-Cert and Shadow Credentials to compromise accounts.

- Extracting certificates and private keys from CerStore via WinAPI and DPAPI, exfiltrating vault secrets.

- Abuse of Base64 powershell encoding, AES blob encryption & decryption.

- Extracting LSA secrets from registry to recover passwords associated with services/users.

- Abuse of DPAPI and vault to extract master key and decrypt user/system blobs/secrets.

- Pillaging for artifacts: extracting sensitive info like certificates, tokens, keys, configuration files & credentials.

- Abuse of JEA, Applocker bypass and powerShell CLM to execute unauthorized code.

- Abuse of Veeam Backup & Replication to exfiltrate credentials and gain access to infrastructure.

- Kerberos delegation abuse and relaying for privilege escalation.

- DACL manipulation, SQL Server abuse for SYSTEM escalation through COM services.

- gMSA account abuse, WDAC bypass and LAPSv2 abuse.

- Entra Connect abuse and hybrid models (PHS, PTA, ADFS/Golden SAML) for bidirectional movement (on-premises/cloud).

VI. Persistence

- Persistence via Hybrid Identity and SSO configurations (AzureADSSOACC).

- Abusing DCSync with FakeDC persistence.

- Golden certificate for long-term control of AD infrastructure.

VII. Lateral Movement from on-prem to Cloud and back

- Domain Admin to Enterprise Admin escalation using trust keys, krbtgt and Golden/Diamond ticket cross-domain.

- DPAPI abuse to extract credentials saved in browsers.

- Exploit Conditional Access Policy, MFA gaps and PRT cookie abuse.

- Cloud escalation via Key Vault, Blob Storage and Automation Account.

- Azure Arc and Hybrid Workers abuse for Azure to on-prem movement.

- Abuse Azure Roles, Managed Identity, Applications and Administrative Units.

- Craft JWT and custom claims abuse.

- Abuse Intune to execute commands on on-prem machines.

- AiTM and Phishing-resistant MFA evasion.

VIII. Data Mining and Exfiltration

- MS Graph token extraction from MS 365 processes, memory and cache.

- Password and secret exfiltration from Azure Blobs and Key Vaults.

IX. Cross tenant attack with cloud lateral movement

- Cross-tenant sync abuse.

- Understanding and abusing TAP policies.

- Device code phishing for token Teams chats abuse.

X. Command and Control

- Introduction to Sliver C2.

- Enumeration, lateral movement and privilege escalation with Sliver.

- Pivoting and tunneling via Sliver on compromised hosts.

- Shellcode and process injection to evading AV.

- Abuse LNK and HTA malicious dropper.

- Abuse Microsoft ADCS with Sliver.

XI. Defense and Monitoring

- Active Directory Hardening: best practices

- Entra ID Hardening: best practices

- Conditional Access Policies: best practices

- Azure Security - Guidance

Modalità del corso:

- 8 Sessioni live Zoom da circa 3,5 ore l'una - due giorni a settimana dalle 18:30 alle 21:45

- Accesso per un mese al laboratorio dedicato attraverso una VPN

- Virtual Machine dedicata per ogni corsita con accesso RDP

- Multipli domini AD / tenant EntraID e risorse Azure

- Laborarorio composto da 25 Virtual Machine basate su Win 10/11 e Server 2019/2022 fully patched

- 30 Learning Objective da completare

- Livello: advanced level

Cosa otterrai da questo corso:

🎖️Competenze su tecniche avanzate offensive e difensive in ambienti ActiveDirectory

💪 Miglioramento delle tue capacità pratiche con tools offensivi

🗣️ Interazione con il docente in diretta

👥 Network con altri professionisti del settore

☠️ Ore di torture nel risolvere i learning objectives dei laboratori

📜 Attestato di partecipazione

🗓️ Il bootcamp inizierà a Novembre, le date esatte verranno comunicate al raggiungimento minimo dei partecipanti.

Ti consigliamo di completare l’iscrizione il prima possibile per garantirti uno dei posti disponibili e ricevere in anticipo tutte le informazioni logistiche.

Prerequisiti:

- È raccomandato ma non obbligatorio, aver frequentato il bootcamp "red teaming active directory for beginners" o possedere conoscenze equivalenti sulla sicurezza di AD.

- Conoscenza di base di Entra ID (ex Azure AD) o ambienti Azure

- Capacità di utilizzo di tools da riga di comando (powershell, cmd etc..)

La formazione del bootcamp è valida per varie certificazioni in questo ambito come ad esempio la CARTP, CARTE, CRTE etc..

Non perdere l’occasione di partecipare al bootcamp avanzato sul redteaming ibrido tra Active Directory ed Entra ID. Un'esperienza pratica unica, pensata per chi vuole davvero fare la differenza sul campo.

I posti sono limitati e la domanda è alta, assicurati subito uno dei 10 posti disponibili!

Non aspettare. Iscriviti ora!

Argomenti

A chi è rivolto

Iscriviti a Bootcamp - Red Teaming Hybrid Active Directory for advanced

Mohammed Bellala

CyberSecurity Architect

Mohammed Bellala è un rinomato esperto di cybersecurity con oltre 20 anni

di esperienza nel settore IT. Ha collaborato con aziende leader a livello globale, aiutandole a proteggere i loro dati e infrastrutture critiche. La sua passione per l'insegnamento lo ha portato a creare corsi che combinano teoria e pratica, offrendo agli studenti le competenze necessarie per affrontare le sfide della sicurezza informatica moderna.

Specialista infosec appassionato del settore Hacking e IT Security, è in possesso di numerose certificazioni tecniche tra cui:

CARTE, CRTE, eCTPXv2, CRTO, CARTP, CRTSv2, CESP-ADCS, eCCPT, CRTP, NSE4, MCSE, 3xMCSA e altre...

Ad oggi ricopre il ruolo di:

- CyberSecurity Architect presso MyVoice s.r.l

- Head of CyberSecurity Operations presso SafeBreach

- CyberSecurity Trainer presso SafeBreach Academy